Fidye yazılımı grubu Cuba’nın faaliyetleri açıklandı

Bu siber suç çetesi, yakın zamanda gelişmiş tespitlerden kaçan zararlı yazılımlar yaymaya devam etti ve dünya genelindeki kuruluşları hedef alarak arkasında çeşitli sektörlerde güvenliği ihlal edilmiş şirketlerden oluşan bir iz bıraktı.

Kaspersky, Aralık 2022’de müşterilerinden birinin sisteminde şüpheli bir olay tespit etti ve ardından üç şüpheli dosyayı ortaya çıkardı. Bu dosyalar, BUGHATCH olarak da bilinen komar65 kütüphanesinin yüklenmesine yol açan bir dizi eylemi tetikliyordu.

BUGHATCH, bellekte konuşlandırılan sofistike bir arka kapıya karşılık geliyor. Bu arka kapı çeşitli işlevler içeren Windows API’sini kullanarak kendisine tahsis edilen bellek alanında gömülü bir kabuk kodu bloğu çalıştırıyor. Daha sonra bir komuta kontrol (C2) sunucusuna bağlanarak sıradaki talimatları bekliyor. Bu yolla Cobalt Strike Beacon ve Metasploit gibi yazılımları indirmek için komutlar alabiliyor. Saldırıda Veeamp’ın kullanılması, Cuba’nın bu işe dahil olduğu ihtimalini artırıyor.

Özellikle PDB dosyası, Rusça “sivrisinek” anlamına gelen “komar” klasörüne atıfta bulunarak grup içinde Rusça konuşan üyelerin olası varlığına işaret ediyor. Yapılan ileri analizler, Cuba grubu tarafından dağıtılan ve zararlı yazılımın işlevselliğini artıran ek modülleri de ortaya çıkardı. Bu modüllerden biri, HTTP POST istekleri aracılığıyla bir sunucuya gönderilen sistem bilgilerini toplamaktan sorumluydu.

Araştırmalar derinleşince , VirusTotal’de Cuba grubuna atfedilen yeni kötü amaçlı yazılım örnekleri ortaya çıkardı. Bu örneklerden bazıları diğer güvenlik sağlayıcıları tarafından tespit edilmekten kurtulmayı başarmıştı. Bu örnekler, antivirüs tespitinden kaçmak için şifrelenmiş veriler kullanan BURNTCIGAR kötü amaçlı yazılımının yinelemelerini temsil ediyor.

Derleme Zaman Damgasını Değiştiriyor!

Cuba, ek kütüphanelere ihtiyaç duymadan çalışabilmesi nedeniyle tespit edilmesi zor olan tek dosyalı bir fidye yazılımı türü oluşuyla dikkat çekiyor. Rusça konuşan bu grup, Kuzey Amerika, Avrupa, Okyanusya ve Asya’da perakende, finans, lojistik, hükümet ve üretim gibi sektörleri hedef alan geniş erişim ağıyla tanınıyor. Halka açık ve tescilli araçların bir karışımını kullanıyor, araç setlerini düzenli olarak güncelliyor ve BYOVD (Bring Your Own Vulnerable Driver) gibi taktiklerden yardım alıyor. Operasyonların ayırt edici özelliklerinden biri de araştırmacıları yanıltmak için derleme zaman damgalarını değiştirmesi.

Örneğin 2020’de bulunan bazı örneklerin derleme tarihi 4 Haziran 2020 iken, daha yeni sürümlerdeki zaman damgaları 19 Haziran 1992’den kalma gibi gösteriliyor. Grubun benzersiz yaklaşımları sadece verileri şifrelemeyi değil, aynı zamanda finansal belgeler, banka kayıtları, şirket hesapları ve kaynak kodu gibi hassas bilgileri elde etmek üzere saldırıların uyarlanmasını da içeriyor. Yazılım geliştirme firmaları özellikle risk altında bulunuyor. Grup dinamik yapısını koruyor ve tekniklerini sürekli olarak geliştiriyor.

SON DAKİKA

EN ÇOK OKUNANLAR

Radyoyu Kim İcat Etti? Radyo Nasıl ve Ne Zaman İcat Edilidi?

Uçağı Kim İcat Etti? İlk Uçak Ne Zaman, Nasıl Bulundu? Uçağın Mucitleri Kimdir?

Televizyonu Kim İcat Etti? Geçmişten Günümüze Televizyonun Yolculuğu

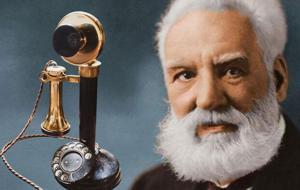

Telefonu Kim İcat Etti? 1876’da Başlayan Bir Hikaye!

iPhone'u olanlar dikkat! Apple'dan uyarı geldi: Cihazlar tehdit altında