Çinli kiralık hacker grubu

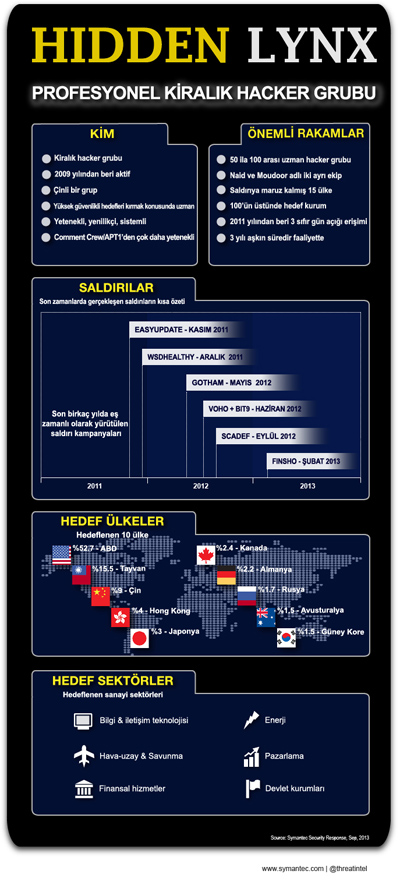

Symantec'in yaptığı bir araştırma Hidden Lynx adı verilen Çinli bir grup hacker'ın "kiralık" olarak hizmet verdiklerini ortaya koydu.

Son birkaç yıldır yapılan çalışmalar, internet üzerindeki çeşitli saldırıların ya da APT (Advanced Persistent Threat) adı verilen ileri seviyede inatçı virüslerin arkasındaki aktörleri detaylarıyla ortaya koyuyor.

Symantec Security Response (Symantec Güvenlik Yanıt Merkezi) olarak bizim gözümüz, internet saldırıları denilince işin ustası olarak sivrilen Çinli bir hacker grubunun üzerinde.

Komuta - kontrol sunucu iletişimlerinde bulunan bir bağlantıdan sonra onlara Hidden Lynx adı verildi. Bu grup, internet saldırıları konusunda oldukça agresif ve çoktan APT1/Comment Crew gibi grupların önüne geçmiş durumda. Bu grubun temel karakteristiğini aşağıdaki kelimelerle şöyle özetleyebiliriz:

• Üst düzey teknik yetenek

• Çeviklik

• Çok organize

• Etkin kaynak kullanımı

• Sabır

Grup tüm bu özelliklerini uzun zaman süresince, aynı anda birden çok hedefe karşı yürüttüğü birçok acımasız kampanyada ortaya koydu.

“Watering hole” (Sulama deliği) adı verilen bir teknikle kullanıcıları tuzağa düşürmenin öncüsü olan grup, sıfır-gün açıklarına çoktan hızlı erişim kabiliyeti ile ulaşabilen ve kendilerini asıl hedefe ulaştırmak için gereken tedarik zinciriyle uzlaşabilecek kadar akıllı, azimli ve sabırlı avcılardan oluşuyor. Bu tedarik zinciri saldırıları, amaçlanan hedef bir tedarikçinin bilgisayarlarına virüs bulaştırarak, daha sonra bu virüslü bilgisayarların diğerleriyle etkileşime geçmesini sağlayıp, böylece virüsü yaymasını garantiye alarak yürütülüyor. Amatörce planlanan saldırılardan daha “sistemli” bir şekilde hesaplanan eylemlerden bahsediliyor.

Hidden Lynx adlı bu Çinli grup ayrıca, kendini bir avuç hedefle de sınırlandırmıyor, çeşitli ülkelerden yüzlerce farklı organizasyonu hedef alıyor, hatta bazen birden fazla hedefin üzerine aynı anda yürüyor. İşlerin büyüklüğüne, hedeflerin ve ülkelerin sayısına baktığımızda biz Symantec olarak bu grubun, daha çok müşterilerine bilgi sağlamak için “kiralık hackerlar” şeklinde profesyonel olarak hizmet verdikleri düşünülüyor. Bu grup, müşterilerinin taleplerine göre bilgileri çalıyor ve çok geniş bir hedef yelpazesinde ilerliyor.

Diğer taraftan, saldırıların büyüklüğüne bakıldığında grubun emrinde ciddi bir hacking/saldırı uzman kadrosu olduğunu düşünüyoruz. Tahminen bu grup içinde 50 ila 100 arası kişi arasında bir hacker grubu görevli. Bu uzman kadro, farklı türde işleri yapmak için farklı araçlar kullanan ve en az iki farklı ekip halinde organize olan bir yapılanmaya sahip. Bu tarz saldırılar oldukça geniş bir zaman ve uzun uğraşlar gerektiriyor. Bazı saldırıları başlatabilmeleri ve başarı ile sonuçlandırabilmeleri için önceden araştırma ve istihbarat toplamaları gerekli olabiliyor.

Grubun başında, pek çok farklı hedefe saldırmak için temel ama etkili yöntemlerle ile birlikte çeşitli saldırı araçları da kullanan bir ön takım yer alıyor. Bu takım gerektiğinde istihbarat toplama görevini de üstleniyor. Kullandıkları Trojan’ın adından yola çıkarak biz bu takıma Moudoor adını verdik. Moudoor’u ekibin güvenlik firmalarına yakalanma endişesi olmadan, özgürce kullanabildiği bir nevi Trojan’ın arka giriş kapısı gibi düşünebilirsiniz. Diğer ekipse, özel operasyonlar birimi gibi daha elit bir çalışan grubundan oluşuyor ve en değerli bilgilere ulaşmak için çalışıyor. Elit ekip Naid adında bir Trojan kullanıyor ve bu nedenle Naid Ekibi olarak adlandırılıyor. Moudoor’un aksine Naid Trojan, “başarısız olma” gibi bir seçenek olmadığı zamanlarda, gizli bir silah gibi, algılamak, önlemek ve yakalamak için oldukça dikkatli ve özel bir operasyonla kullanılıyor.

Symantec grubun 2011’den beri yürüttüğü 6 önemli kampanyayı araştırdı. Bu kampanyalar arasından en dikkat çeken 2012 Haziran ayında VOHO saldırı kampanyası oldu. Bu saldırının özellikle ilginç olan tarafı, “sulama deliği” tekniğini kullanılırken, Bit9’un çok güvenilen altyapısıyla ‘uzlaşmasıydı’.

VOHO kampanyası tamamen, Bit9 güvenlik koruma yazılımını kullanan Amerikan savunma birimlerinin sistemlerini hedefliyordu fakat Hidden Lynx korsanlarının önü bu güçlü güvenlik koruma yazılımıyla kesilince, seçeneklerini tekrar gözden geçirdiler ve sonunda çareyi koruma sisteminin merkezine ulaşıp, sistemle bir nevi ‘uzlaşma’ yapmakta buldular. Aslında sistemin kalbine inerek ona bu şekilde zarar verdiler ve kendi amaçları için kullanabildiler.

Tüm dikkatlerini Bit9’a verip, sistemde bir delik açmayı başardıklarında tam olarak yaptıkları buydu. Bir kez delik açıldı mı, siber-saldırganlar Bit9 koruma modelinin alt yapısında kolaylıkla yollarını bulabildiler ve zararlı kod yazılım dosyalarını yaratmak için bu sistemi kullandılar. Sonrasında da yarattıkları dosyalar sayesinde asıl hedefleriyle uzlaştılar.

SON DAKİKA

EN ÇOK OKUNANLAR

SON DAKİKA: WHATSAPP ÇÖKTÜ MÜ? 28 Şubat 2025 WhatsApp mesajlar neden gitmiyor, erişim sorunu düzeldi mi?

Yapay zeka ile ilgili çarpıcı açıklama: 20 yıl içinde tedavisi olmayan hastalık kalmayacak!

Instagram yeni güncellemeyi duyurdu: DM'ler için sunduğu yeni özellikler dikkat topladı

Merakla bekleniyordu! iPhone 16e'nin fiyatı bakın ne oldu!

iOS 18.3 güncellemesi özellikleri: iOS 18.3 güncellemesi neler getiriyor?